2.7 风险评估和分析

风险评估方法能够识别脆弱性和威胁以及评估可能造成的损失,从而确定如何实现安全防护措施。

风险分析有下列4个主要目标:

1.标识资产和它们对于组织机构的价值。

2.识别脆弱性和威胁。

3.量化潜在威胁的可能性及其对业务的影响。

4.在威胁的映射和对策的成本之间达到预算的平衡。

任何没有正确定义项目范围就匆忙开始工作的人都能够正是这种说法的正确性。

2.7.1 风险分析团队

风险分析团队的成员可以是管理人员、应用程序编程人员、IT人员、系统整合人员或运营部经理,任何来自组织机构关键领域的关键人员。

2.7.2 信息和资产的价值

——如果信息没有价值,那谁还愿意保护它呢?

2.7.3 构成价值的成本

了解资产的价值,这是理解应当采取何种安全机制以及应当花费多少资金来进行保护工作的第一步。 资产包括有形资产(计算机、设施、供应品)和无形资产(声誉、数据、知识产权).

2.7.4 识别脆弱性和威胁

一旦识别脆弱性及相关的威胁,还需要研究由此脆弱性衍生的问题。风险具有潜在损失,这意味着如果威胁主体确实利用了脆弱性,那么公司就会遭受损失。

2.7.5 风险评估方法

NIST开发了一套风险方法,出版在SP800-30文档中。 NIST(信息技术体系风险管理指南),被认为是美国联邦政府标准

使用下列步骤:

1.系统特征描述

2.威胁识别

3.脆弱性识别

4.控制分析

5.可能性确定

6.影响分析

7.风险确定

8.控制建议

9.结果记录

第二种风险评估方法是FRAP,既便利的风险分析过程。这种定性方法的核心是只关注那些的确需要评估以降低成本和时间的系统。这个方法不计算风险被利用的概率和年度预期损失。

另一种方法叫OCTAVE,操作性关键威胁、资产和脆弱性评估,这种方法专门为管理和指导公司内的信息安全风险评估的人员设计,它将组织机构内的工作人员放在权力位置。OCTAVE的评估范围往往较大,相比之下,FRAP更专注于方法。FRAP只用于评估系统或者应用程序,而OCTAVE可以用于评估所有系统、应用程序和组织内的业务流程。

NIST、FRAP和OCTAVE方法关注IT威胁和信息安全风险,而AS/NZS 4360则采用了一种更广泛的方式来进行风险管理。

失效模式和影响分析,FMEA 是一种确定功能、标识功能失效并通过结构化过程评估失效原因和失效影响的方法。它常用于产品开发和运营环境中。 FMEA最初是为系统工程而开发的,目的是检查产品中潜在的失效以及涉及这些失效的过程。这种方式被证明是成功的,最近人们对其进行了修改,并将其用于评估风险管理优先级以及缓解已知的威胁脆弱性。

使用FMEA保证风险管理的原因是:随着企业更细化地理解风险,风险管理的详细程度、使用的变量和复杂程度也持续增加。

以防万一,若这些备选的风险评估方法还不够多,可以考虑CRAMM,中央计算和电信机构风险分析与管理方法,该方法由英国创建。该方法分为3个不同的阶段:定义目标、评估风险和表示对策。

如果需要在全组织范围内部署风险管理程序并把它集成到安全计划中,应该遵循ISO/IEC 27005 或者 OCTAVE方法。如果需要在评估过程中重点关注IT安全风险,则遵循NIST800-30。如果预算悠闲,并且需要重点评估一个单独的系统或进程,则遵循FRAP。如果想深入了解某一个具体系统内的安全缺陷是如何造成衍生效应的,可使用FMEA(试销模式和影响分析)。如果需要了解所在公司的商业风险,则遵循AS/NZS4360方法。

将过程总结如下:

1.制定风险管理政策

2.组建风险管理团队

3.标识公司待评估的资产

4.计算每个资产的价值

5.标识能够影响已确定资产的脆弱性和威胁

6.选择最适合需要的风险评估方法

2.7.6 风险分析方法

风险分析具有定量和定性两种方法。定量风险分析会尝试为风险分析过程的所有元素都赋予具体的和有意义的数字。分析中的每个元素(资产价值、威胁频率、脆弱性的严重程度、损失影响、防护成本、防护有效性、不确定性和可能性)都被量化并输入公式,然后计算出总风险和剩余风险。

1.自动风险分析方法

自动风险分析工具的目的是:减少风险分析任务的手动难度,进行快速计算,估计未来可能的损失,以及确定选用的安全对策的有效性和优点。大多数自动风险分析工具都将信息存入一个数据库,并且使用不同的参数运行若干场景,从而给出不同威胁结果的全景图。

2.风险分析的步骤

最常用的公示是单一损失期望(SLE)和年度损失期望(ALE)

SLE是为某个事件赋予的货币价值,表示特定危险发生时公司潜在损失的金额。

资产价值×暴露因子=SLE

暴露因子(EF)表示某种特殊资产被已发生的风险损坏所造成的损失的百分比。

SLE×年发生比率=ALE

年发生比率(ARO)表示一年时间内发生特定威胁的预计频率。该值的范围可以是从0.0到1.0乃至大于1的数字之间的任何值。

3.风险分析的结果

风险分析中通常期望得到的结果:

1.赋予资产的货币价值

2.所有可能威胁和重要威胁的综合列表

3.每种威胁的发生概率

4.12个月时间内公司在每种威胁下能够承受的潜在损失

5.建议的防护措施、对策和行动

2.7.7 定性风险分析

这种方法不会为各个组件和损失赋予数值和货币价值。相反,定性方法将考查各种风险可能发生的场景,并基于不同的观点对各种威胁的严重程度和各种对策的有效性进行等级排列。 定性分析技术包括判断、最佳实践、直觉和经验。 收集数据的定性分析技术有Delphi、集体讨论、情节串联、焦点群体、调查、问卷、检查表、访谈。

1.定量与定性的对比

风险分析团队、管理层、风险分析工具以及公司的文化将决定是使用定量的方法还是使用定性的方法。

2.定性方法的缺点

1.评估方法及结果相对主观

2.无法为成本/收益分析建立货币价值

3.是用主观衡量很难跟踪风险管理目标

4.没有响应的标准。每个供应商解释其评估过程和结果的方式各不相同

Delphi技术

Delphi技术是一种群体决策方法,它用于保证每一位成员都将自己对某个特定威胁会带来的后果的真实想法表达出来。

3.定量方法的缺点

1.计算复杂

2.没有可供利用的自动化工具,完全手动完成

3.需要做大量基础性的工作,以收集与环境相关的详细信息

4.没有相应标准。每个供货商解释其评估过程和结果的方式各不相同

2.7.8 保护机制

1.对策的选择

(实现防护措施前的ALE)-(实现防护措施后的ALE)-(防护措施每年的成本)=防护措施对公司的价值

2.对策的功能和有效性

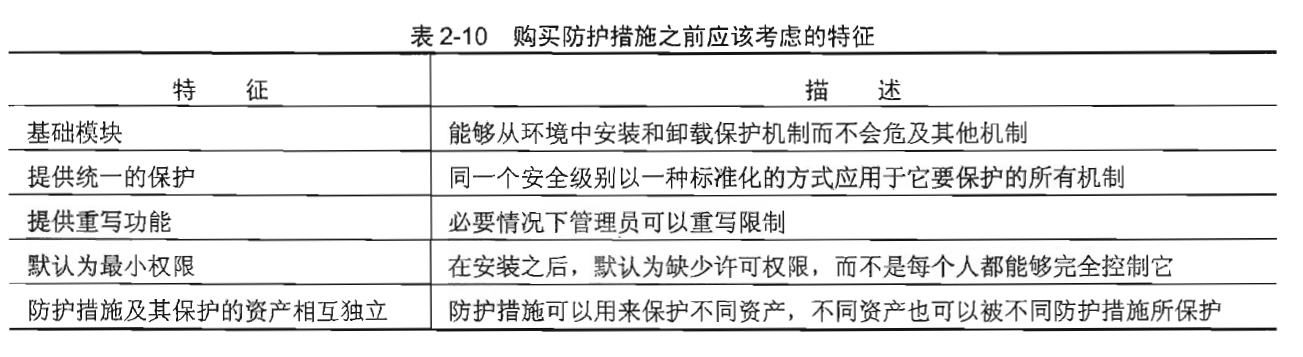

风险分析团队必须评估防护措施的功能和有效性。

2.7.9 综合考虑

要进行一向风险分析,公司应当首先确定必须保护那些资产以及保护的程度如何。接着评估可用防护措施的功能,确定那些防护措施对环境最有利。最后,公司需要评估各种防护措施的成本,并且进行比较。

2.7.10 总风险与剩余风险

没有百分之百安全的系统和环境,这意味着我们总是漏掉了一些需要预防的风险。这些风险成为剩余风险。

剩余风险和总风险不同,总风险指的是公司在不实现任何防护措施的情况下所面临的风险。如果成本/收益分析的结果表明最好不采取任何动作,那么组织机构就可能选择接受总风险。

公式:

威胁×脆弱性×资产价值=总风险

(威胁×脆弱性×资产价值)×控制间隙=剩余风险

总风险-对策=剩余风险

风险评估期间已经识别了威胁和脆弱性。这些脆弱性被利用的可能性乘以遭受风险的资产的价值,就得到了总风险。在将控制间隙考虑进来以后,结果就是剩余风险。

2.7.11 处理风险

处理风险的基本方式有下列4种:转移、规避、缓解、接受。

1.保险来保护自己的资产(转移)

2.公司决定终止引入风险的活动(规避)

3.风险被降低至可接受的级别(缓解。接受)

关键术语

定量风险分析:将货币价值和数值赋予风险评估的所有数据元素

定性风险分析:根据情景和等级来分析风险的一种意见型方法

单一损失期望(SLE):某一个特定的脆弱性被利用而预期产生的单次损失和对单一资产的预期影响

资产价值×暴露因子=SLE

年度损失期望(ALE):某一个特定的脆弱性被利用而预期产生的年度损失和对单一资产的预期影响

SLE×ARO=ALE

不确定性分析:给数据元素赋予数值的信心程度

Delphi方法:匿名方式收集数据的方法

成本/收益分析:计算控制措施的价值

(实现防护措施前的ALE)-(实现防护措施后的ALE)-(防护措施每年的成本)=防护措施对公司的价值

控制措施的功能性与有效性:功能性指控制措施是什么,有效性是它发挥的效果如何

总风险:控制措施实施前的全部风险数量

威胁×脆弱性×资产=总风险

剩余风险:实施控制措施后剩余的风险

威胁×脆弱性×资产×控制间隙=剩余风险

处理风险:接受、转移、缓解和规避

2.7.12 外包

可以外包功能,但不能外包风险。

现在列一下公司在外包业务时为降低风险应该做的事情